Configurando AAA en un router

1. Las funciones y la importancia de AAA.

- Autenticación: comprueba que los usuarios y administradores sean quienes dicen ser.

- Autorización: después de la autenticar al usuario o al administrador, decide a qué recursos puede acceder o qué operaciones puede realizar.

- Registro (Accounting and Auditing): guarda el instante temporal en el que se efectuan las operaciones y acceden a los recursos.

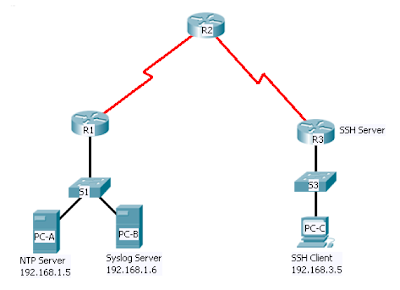

Los usuarios pueden acceder a la LAN de la empresa a través de marcación (NAS) o través de una VPN (router, ASA). Los administradores pueden acceder a los dispositivos de red a través del puerto consola, el puerto auxiliar o las vty.

Todas estas formas de acceso pueden ser implementadas con AAA de forma local o en BBDD remotas. Con BBDD remotas podemos centralizar la gestión de AAA de varios dispositivos de red.

Los tres métodos de implementar AAA son:

- Localmente: en un router o un NAS.

- En un ACS (Access Control Server) de Cisco por software: instalado en un Microsoft Windows Server permitiendo la comunicación con routers y NAS.

- En un ACS de Cisco por hardware: servidor hardware dedicado que permite la comunicación con routers y NAS.

Existen dos métodos para autenticar usuarios remotos; autenticación local o remota.

- Autenticación local

La autenticación funciona de la siguiente manera; el usuario solicita autenticarse, el router (o NAS) solicita el nombre de usuario y la contraseña, el usuario responde, el router comprueba los datos, acepta o deniega el acceso y comunica el veredicto al usuario.

- Autenticación remota

La autenticación funciona de la siguiente manera; el usuario solicita autenticarse, el router (o NAS) solicita el nombre de usuario y la contraseña, el usuario responde, el router reenvía los datos al ACS, el ACS comprueba los datos y acepta o deniega el acceso, finalmente el ACS comunica el veredicto al router y este al usuario.

4. Los protocolos TACACS+ y RADIUS.

El ACS de Cisco soporta los protocolos TACACS+ y RADIUS. TACACS+ es más seguro pero RADIUS tiene mejor Accounting y una mejor interfaz de programación.

El ACS permite gestionar los siguientes accesos:

- Marcación contra un router o un NAS.

- Puertos consola, puertos auxiliares y vtys de dispositivos de red.

- ASAs (Adaptative Security Appliance).

- Concentradores VPN serie 300 (sólo RADIUS).

- Algunas tarjetas de testigo (token cards) y servidores

- Sin usuario y contraseña: un atacante sólo debería encontrar el dispositivo y tratar de acceder al mismo. Una manera de asegurarlo sería que el servicio escuchará un puerto diferente.

- Con usuario y contraseña y sin caducidad: el administrador decide cuando cambiar la contraseña. Este método es vulnerable a ataques de repetición, fuerza bruta, robo y inspección de los paquetes.

- Con usuario y contraseña y con caducidad: cada x tiempo el administrador es forzado a cambiar su contraseña. Este método tiene las mismas vulnerabilidades pero el tiempo para comprometer el equipo por fuerza bruta es menor.

- OTPs: es más seguro que los anteriores ya que la contraseña enviada solo tiene validez una vez, es decir, en el momento de ser interceptada por el atacante la contraseña caduca. S/Key es una implementación de OTP que genera un listado de contraseñas a partir de una palabra secreta.

- Tarjetas de testigo por software y por hardware: está basado en la autenticación de doble factor; algo que el usuario tiene (token card) y algo que el usuario sabe (token card PIN). Existen dos tipos: basados en tiempo; F(clave_criptográfica,PIN) = OTP o basados en desafíos; F(desafío,clave_criptográfica) = OTP.

PPP soporta autenticación PAP, CHAP y MS-CHAP.

PAP utiliza un intercambio de dos vías; el autenticador solicita las credenciales y el usuario las envía en texto claro. El intercambio se produce después de establecer el enlace PPP.

CHAP utiliza un intercambio de tres vías; después de establecer el enlace, el autenticador envía un desafío al dispositivo del usuario, este responde con un hash; F(desafío,palabra_secreta) = hash, el autenticador comprueba que el hash recibido coincida con su hash calculado. Este intercambio de tres vías se repite periodicamente (controlado por el autenticador) durante la comunicación y evita ataques de repetición.

MS-CHAP es la versión CHAP de Microsoft.

7. Configurar AAA en un router.

Primero, habilitamos el modelo AAA, añadimos un usuario local y definimos que la autenticación de acceso remoto sea local.

Router(config)#aaa new-model

Router(config)#username tracker secret ccsp

Router(config)#aaa authentication login default localDespués, definimos los métodos de autenticación para login (acceso al router), ppp y enable (acceso al nivel privilegiado) y los aplicamos a nivel de línea o interfaz:

Router(config)#aaa authentication login default enable

Router(config)#enable secret cisco

Router(config)#aaa authentication login consola local

Router(config)#line console 0

Router(config-line)#login authentication consola

Router(config)#aaa authentication login vty line

Router(config)#line vty 0 4

Router(config-line)#password 123telnet

Router(config-line)#login authentication vty

Router(config-line)#end

Router#exit

Router con0 is now available

Press RETURN to get started.

User Access Verification

Username: tracker

Password: ccsp

Router>

R1#Router

Trying Router (192.168.0.1)... Open

User Access Verification

Password: 123telnet

Router>enable

Password: cisco

Router#Ahora definimos una lista de autenticación PPP por defecto (default) y una particular (marcacion) que aplicamos:

Router(config)#aaa authentication ppp default local

Router(config)#aaa authentication ppp marcacion group tacacs+ local-case

Router(config)#interface serial 0/0

Router(config-if)#ppp authentication chap marcacionFinalmente definiremos que la autenticación enable por defecto mire primero el grupo RADIUS y luego la contraseña 'enable secret':

Router(config)#aaa authentication enable default group radius enableRouter(config)#aaa authorization commands 15 default local

Router(config)#aaa authorization network netop local

Router(config)#aaa accounting commands 15 default stop-only group tacacs+8. Solucionar problemas AAA en un router.

Router#debug aaa authentication

Router#debug aaa authorization

Router#debug aaa accountingAAA también puede ser configurado desde SDM. Para ello utilizamos el comando

aaa new-model